Ningún sistema es infalible a los ciberataques, pero hay algunas cosas que se pueden hacer para intentar minimizarlas. Una de las más importantes es mantener los dispositivos lo más actualizados posible. Si bien hay ocasiones en las que las actualizaciones de software añaden nuevos errores o problemas, no conviene quedarse desprotegido, y más cuando amenazas como el phishing están a la orden del día por tecnologías como la inteligencia artificial.

El último sistema operativo de Microsoft es Windows 11, que fue lanzado oficialmente a finales de 2021. A pesar de contar con varias novedades importantes respecto a las anteriores versiones, muchos usuarios no quieren dar el salto. Y esto es un problema, porque el soporte de Windows 10 terminará oficialmente para la mayoría de personas en octubre de 2025, pero alrededor de 900 millones de equipos siguen «anclados» en el pasado.

Aunque se esperaría que Windows 11 fuera bastante más seguro que sus antecesores, no siempre es así. La prueba está en que Microsoft ha tardado siete meses en solucionar un grave fallo que comprometía la seguridad de muchos equipos con dicho sistema operativo.

Un fallo de seguridad que permitía la ejecución de malware durante el arranque del ordenador

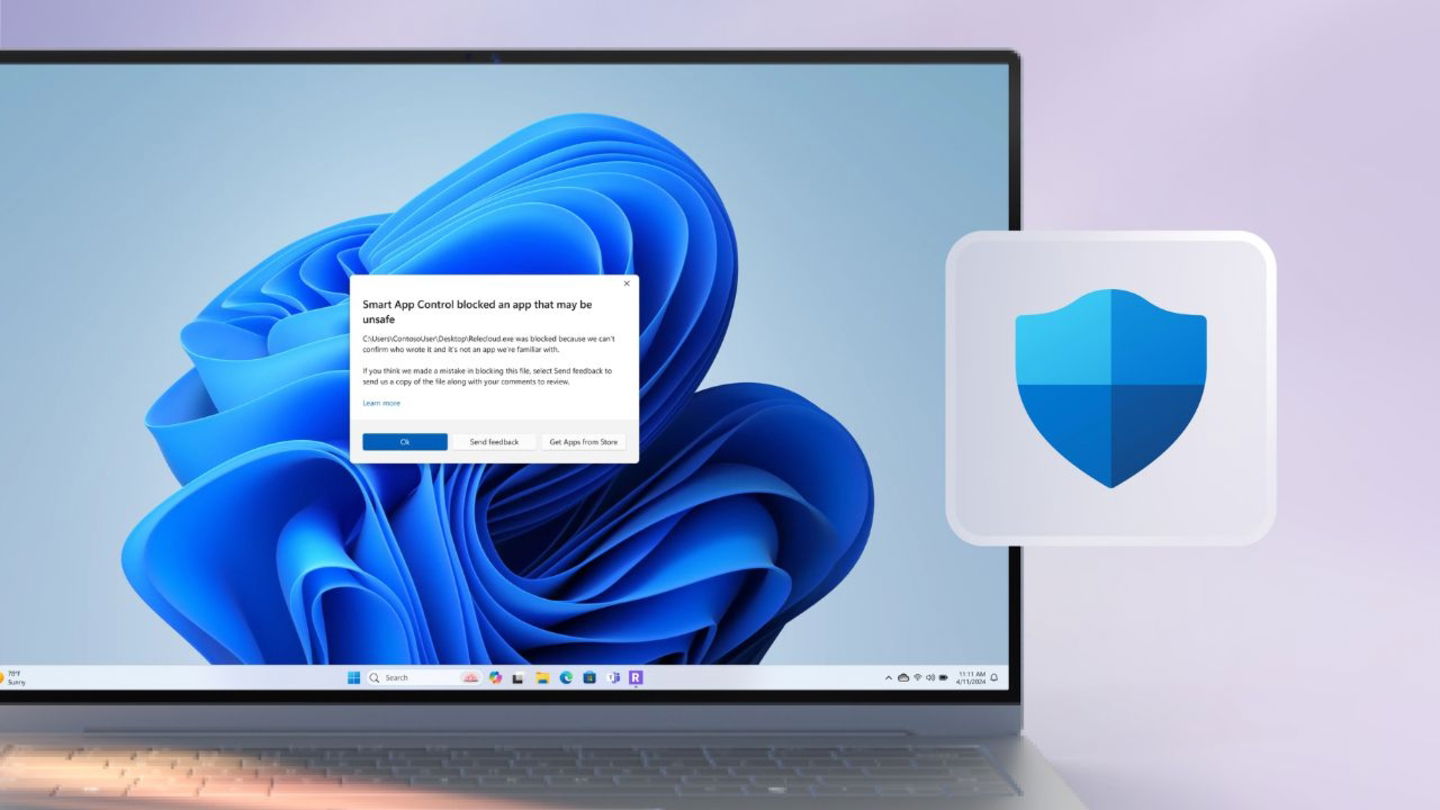

El fallo de seguridad podía aprovecharse para ejecutar código malicioso muy difícil de detectar | Fotografía de Microsoft

La fase de arranque de un ordenador (boot) es una de las más cruciales, porque es cuando el sistema es más vulnerable a los ataques o manipulación maliciosa. Es la fase en la que el equipo carga el sistema operativo y una serie de procesos críticos que configuran el funcionamiento del ordenador. Si dicha fase no está bien protegida, los atacantes pueden aprovechar las vulnerabilidades para hacer el mal.

Después de siete meses, Microsoft por fin ha puesto solución a un grave fallo de seguridad mediante una actualización del sistema operativo Windows 11. La vulnerabilidad, que tiene el nombre de CVE-2024-7344, permitía a los atacantes introducir código malicioso en los dispositivos, de tal manera que pasaba desapercibido para los sistemas de seguridad integrados.

Explotaba un fallo en la forma en que ciertas utilidades de firmware de terceros gestionaban los procesos de arranque de UEFI seguros, dando a los atacantes privilegios elevados del sistema y permitiéndoles estar ocultos «a simple vista». Este tipo de ataques, los que están basados en firmware, son los más difíciles de detectar.

El problema estaba en cómo algunas herramientas legítimas del sistema utilizan certificados digitales aprobados por Microsoft. Aunque la compañía tiene un estricto proceso de revisión manual para aplicaciones de firmware de terceros, un investigador de la firma de seguridad ESET descubrió que al menos siete proveedores diferentes habían estado utilizando un componente de firmware llamado «reloader.efi» de manera insegura.

Los proveedores, sin saberlo, expusieron a los usuarios de este riesgo con sus sistemas. Algunos de ellos son Howyar Technologies, Greenware, Radix, Sanfong, WASAY, CES y SignalComputer. A día de hoy, todos han publicado actualizaciones para solucionar el problema, y Microsoft también ha revocado los certificados digitales de las versiones de firmware afectadas.

Como hemos mencionado antes, no hay ningún sistema infalible; las vulnerabilidades de seguridad estarán siempre presentes en los sistemas operativos y dispositivos que los utilicen. Sin embargo, el problema está en que Microsoft ha tardado más de medio año en solucionarlo, ya que ESET informó a la compañía en julio de 2024.

El artículo Microsoft finalmente soluciona un grave fallo después de descubrirse hace 7 meses fue publicado originalmente en Urban Tecno.

Dejar una contestacion